Hey folks, I'm back with the second part of the article for sign Azure Spot virtual machines. In the previous article, I walked you through the eviction policies, the types of Azure Virtual Machines and how to query the prices of Spot VMs. In terms of ways to deploy Spot VMs, my preference is to use Azure PowerShell as much as possible. I will show you how to deploy Spot VMs with Azure PowerShell. Let's dive in!

Using Azure Spot Virtual Machines - Part 1

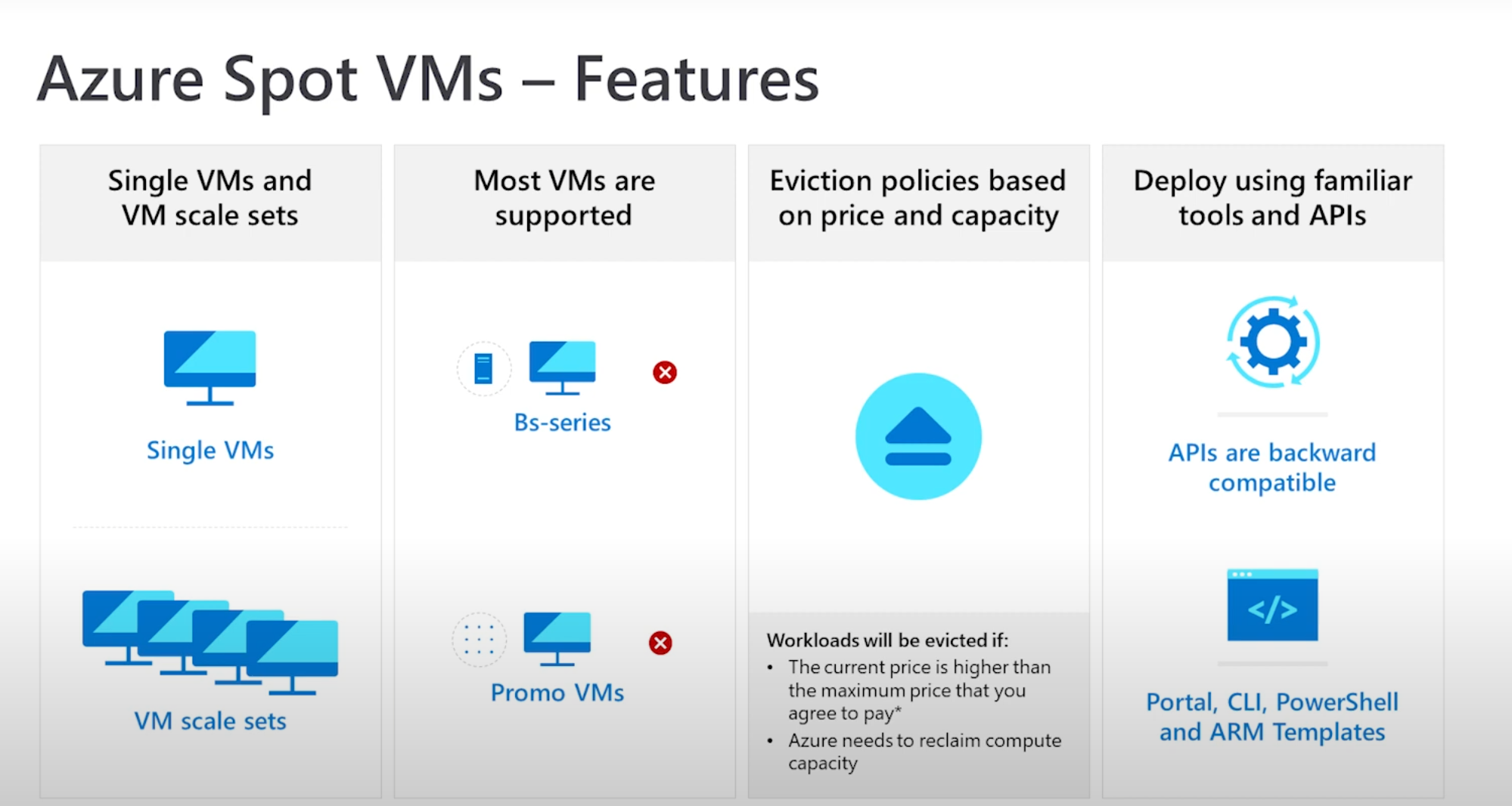

Hello Friends, I worked on a project requiring many temporary VMs.In that project, I had to find a way to reduce the cost of the VMs. I knew there were several different ways to reduce the cost of temporary Virtual Machines. The first option was on the table Spot Virtual Machines, and we could take advantage of the unused capacity in Azure. Regarding pricing, Spot VMs are tremendously cheaper than regular VMs. However, there is a catch: Spot VMs can be evicted at anytime. We can use Spot VMs for workloads that can be interrupted, such as batch jobs, render farms, and fault-tolerant applications. In this article, I will show you how to deploy Spot VMs with PowerShell. Let's dive in!

Shareable Link for Azure Bastion - Part 4

Welcome to the fourth article of the series on Shareable Links for Azure Bastion. As promised in the previous article, I will try to automate deleting a shareable link for Azure Bastion. In this article, I intend to build a PowerShell function to delete a shareable Azure Bastion link. Let's see how we can do it.

Shareable Link for Azure Bastion - Part 3

The time has come to build PowerShell Functions for the feature of Shareable Links for Azure Bastion. In this article, I will try to build a PowerShell function to create a shareable link for Azure Bastion. First, there is no way to create Bastion Shareable Links using Azure PowerShell Cmdlets. That's why we will try to come up with a be-spoke solution. At the end of the article series, we will have a couple of PowerShell Functions that can create, update, delete, and get shareable links for Azure Bastion.

Shareable Link for Azure Bastion - Part 2

Great to see you again! In the previous article, we tried to create a resource group for our lab environment. From now on, I will jump right into my script to create a lab environment. I will explain the script line by line. You can also find the script in end of the article and in my GitHub repository.

Shareable Link for Azure Bastion - Part 1

Hello Friends, I believe that you have probably heard about the Azure Bastion. It is a service that provides secure and seamless RDP/SSH connectivity to your VMs directly in the Azure portal over SSL. It removes the need to implement inbound ports for RDP/SSH and the need to manage jump boxes. You can connect to your VM using the Azure portal or Azure CLI.

I will try to automate creating a shareable link for Azure Bastion Hosts in this article series. I will use Azure PowerShell to create a shareable link(s) for Azure Bastion Host(s). Nothing stops you from generating a shareable link for Azure Bastion using the Azure Portal. This article series intends to automate provisioning a shareable link for Azure Bastion.

Azure Virtual Network Manager - Part 4

Without slowing down, we can continue to the 4th part of our Azure Virtual Network Manager series. So far, we have covered the following topics:

- Understanding of the Azure Virtual Network Manager Part 1

- Defining the scope of the Azure Virtual Network Manager Part 2

- Provisioning the Azure Virtual Network Manager Part 2

- Spining up Virtual Networks and Subnets for Lab Environment Part 3

- Create and configure Network Groups for Lab Environment Part 3

Azure Virtual Network Manager - Part 3

Greetings, In previous post, we have created the Azure Virtual Network Manager Resource. Now, we will try to understand concept of network groups and how to create them. In a nutshell, Network Groups are a collection of Virtual Networks. Network Groups are used to group Virtual Networks together. Once you have created a Network Group, you can add Virtual Networks statically or dynamically to the Network Group.

Let's start with the PowerShell Cmdlets for creating Network Groups. Hang on! We don't have virtual networks in our subscription yet. Let me share the PowerShell Cmdlets for creating Virtual Networks. I will create three Virtual Networks. You can carve out your own network map.

Azure Virtual Network Manager - Part 2

Hey Folks, Let's start diving into the Azure PowerShell Module for creating Virtual Network Manager Resource. Initially, we will be creating the Azure Virtual Network Manager Instance. The goal of commands below is to have Resource Group and Virtual Network Manager in a region.

Azure Virtual Network Manager - Part 1

Hey Friends, In this article series, I am aiming to touch on edge spots in the new Azure Virtual Network Manager. Many organizations are running their services on Azure and having multiple virtual networks in single or multiple subscriptions. There are different ways on Azure Infrastructure that communicate between Virtual Networks, such as Hub and Spoke or Mesh topology.

📄 Introducing Azure Virtual Network Manager (AVNM)

Azure Virtual Network Manager (AVNM) is a new feature and is in preview now. AVNM is a single pane of glass for your environment that solves the connectivity and management complexity if you have multiple Virtual Networks in your organization.