Bilgi Teknolojileri yöneticileri, altyapı operasyon ekipleri tarafından sıklıkla yönetilen, abonelikleri arasında hızlı bir şekilde deploy edilen sanal makinelerin veya bir hizmet olarak satın aldıkları (PaaS) bulut kaynaklarının güvenliğini değerlendirmek için günümüzde zorlanmaktadırlar. Güvenlik içeriklerinden yoksun oldukları için bugüne kadarki yaklaşımları bulut dağıtımlarını yavaşlatmak veya engellemek olmuştur. Artık odak noktası değişti ve Bilgi Teknolojileri yöneticileri bulut dağıtımlarını yöneten, ancak bulut güvenlik uzmanları olmayan altyapı operasyon ekiplerine, kaynakların doğru korunmasının gerçekleşmesi ve sağlanması için yardım etmenin yollarını aramaktadırlar. Bu yazı serisinde, Microsoft Azure Security Center'ın sürekli ve güvenilir bir izleme için nasıl kullanılabileceğini ve yapılan bir çok entegrasyon ile BT yöneticilerinin Azure kaynaklarının görünürlüğünü ve kontrolünü kazanmasına nasıl yardımcı olabileceğini açıklamaktadır.

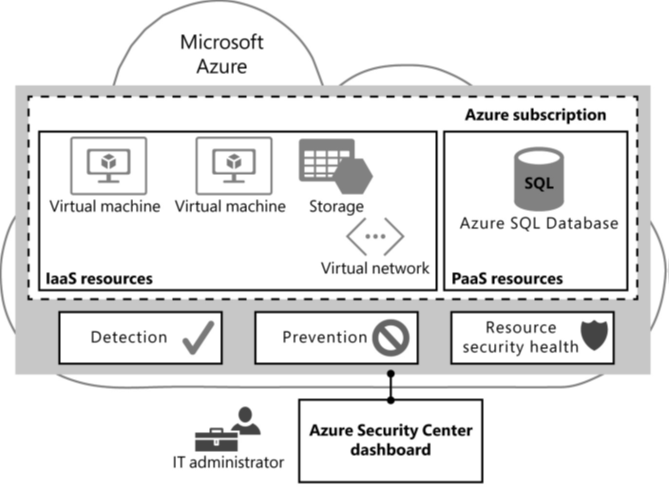

Azure Security Center, Azure SQL Veritabanı gibi PaaS hizmetlerinize destek verebilirken, ek olarak Azure Sanal Makineleri ve Azure Virtual Network gibi (IaaS) kaynakları da izlemek için kullanılabilen bir Azure hizmetidir. Security Center, Azure kaynaklarınızın güvenliğini kontrol altına alıp tehditleri önlemeye, algılamaya ve bunlara yanıt vermenize yardımcı olabilir. Bilgi Teknolojileri yöneticileri, tüm Azure kaynaklarınızın güvenlik durumunu görüntülemek için tek bir kontrol paneli kullanabilirler. Bu sayede uygun güvenlik denetimlerinin yapıldığını ve hangi kaynakların dikkat gerektirdiğini belirlemelerini yardımcı olur.

Yukarıdaki şekilde görüleceği gibi, Azure Security Center çözümünün mimari yapısının genel bir diyagramı gösterilmektedir. Security Center, Microsoft tarafından dizayn edilen bir dashboard aracılığıyla tüm kaynakların merkezi bir görünümünü sağlarken ayrıca onları korumanıza yardımcı olabilir. Yine sizin yönetiminizle beraber bir veya daha fazla aboneliği izleyebilir durumdadır. Azure Security Center, tehditleri tespit etmek için Microsoft ürünleri ve hizmetlerini, Microsoft Dijital Suçlar Birimi (Microsoft Digital Crimes Unit), Microsoft Güvenlik Yanıt Merkezi (Microsoft Security Response Center) ve harici kaynaklardan oluşan küresel tehdit istihbaratını kullanmaktadır. Machine learning, advanced analytics ve behavioral analysis gibi yöntemlerde dahil olmak üzere uygular.

Bilgi Teknolojileri yöneticileri, Azure aboneliklerinizin veya kaynak gruplarınız için kuruluşunuzun güvenlik gereksinimlerine göre, kullandığınız uygulamanın türlerine ve verilerinizin hassaslığına dayalı ilkeler tanımlayabilir. Bilgi Teknolojileri yöneticileri, bu ilkeleri kullanarak tehditleri önleyebilir ve hafifletebilme şansına sahip olacaktır. Kuruluşunuzda zaten bir Security Incident Response çözümü var ise Azure Securtiy Center dilenirse bu sürecin bir parçası olarak davranabilir. Çünkü Güvenlik Merkezi, saldırının kaynağı ve etkilenen kaynaklar hakkında bilgi verir, olayların veya uyarıların güvenliğini önceliklendirir ve iyileştirme adımlarını önerir.

Algılama yetenekleri

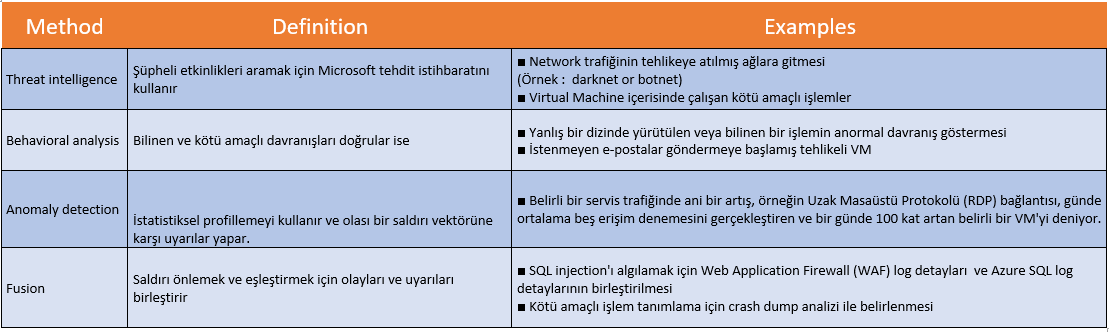

Azure Security Center, tüm saldırı tehditlerini tespit etmek için gerekli olan gelişmiş algılama yeteneklerinin bir kombinasyonunu kullanmaktadır. Aşağıdaki tabloda, tehditleri tespit etmek için Azure Security Center tarafından kullanılan dört yöntem gösterilmektedir.

Yukarıdaki algılama yöntemleri dinamiktir. Microsoft içindeki farklı alanlar arasındaki işbirliğine dayanmaktadır. Microsoft tehdit istihbarat izleme merkezi, Microsoft güvenlik ürünleri ve hizmetleri gibi farklı ekipler sürekli olarak uzmanlaşmış alanlarda çalışmaktadır. Bunun sonucunda, doğrulanmış ve ayarlanmış yeni algılama algoritmalarının doruk noktasıdır. Bu süreç akışı genellikle güvenlik araştırmalarını bildiren yeni güvenlik içerikleri ile sonuçlanır.

Azure Security Center'ı aboneliğiniz için etkinleştirmenin ilk adımı, veri toplamayı etkinleştirerek devreye sokmaktır. Abonelikte veri toplamayı etkinleştirdiğinizde, tüm kaynak grupları aynı güvenlik ilkesini devralır. Bununla birlikte, kuruluşunuz kaynak grubu başına farklı politikalar isterse, devralmayı devre dışı bırakabilir ve benzersiz ilkeler yapılandırabilirsiniz.

Yeni kaynaklara giriş yaparken, tüm politikaları etkinleştirmeniz önerilir; Bu, tüm güvenlik önerilerinin değerlendirilmesini sağlar. Bilgi teknolojileri yöneticileri, genellikle, buluttaki VM'lerde neler olduğunu tam olarak bilmiyorlar. Tüm önleme politikalarını etkinleştirdiğinizde, kaynaklarınızın güvenlik durumu ile ilgili doğru bilgileri alırsınız.

Mevcut önleme politikaları başlıca şöyledir.

- System Updates : Bu politika, VM'lerde çalışan işletim sisteminin Güvenlik Merkezi tarafından izlenen tüm güncellemelerdir.

- OS vulnerabilities : Sanal makineyi saldırıya karşı daha savunmasız hale getirebilecek tüm OS yapılandırmalarını tanımlar ve bunun için desteklenen tüm sanal makineleri tarar.

- Baseline Rules : Bu ilke, VM'lerin önerilen yapılandırmayı kullanıp kullanmadığını doğrulamak için VM ayarlarını bir dizi güvenlik temel kuralına karşı doğrular. Azure Security Center, yapılandırma kuralları için benzersiz tanımlayıcılar atamak için Common Configuration Enumeration (CCE) kullanır.

- Endpoint Protection : Bu ilke, VM'nin üzerinde bir koruma çözümü yüklü olup olmadığını doğrular. Değilse, Endpoint Protection kurmayı önerir

- Network Security Group : Bu ilke, Network Security Grubunuzu değerlendirir ve mevcut yapılandırmaya göre öneriler yapar.

- Wep Application Firewall : Bu politika, güvenlik açıklarına maruz kalan web uygulamalarının olup olmadığını değerlendirir ve bir WAF çözümünün kurulmasını önerir.

- Next Generation Firewall : Bu politika, geçerli ağ yapılandırmasını doğrular ve geçerli konfigürasyona dayanarak, bir güvenlik duvarı çözümü yüklemeyi önerebilir.

- SQL Auditing: Bu ilke, yapınız bulunan SQL Azure PaaS çözümünüzü değerlendirir ve denetimi veritabanında etkinleştirilip etkinleştirilmediğini doğrular. Etkinleştirilmemişse, SQL Denetimi, etkinleştirmenizi önerir.

- SQL Transparent Data Encryption : Bu ilke, geçerli SQL Azure PaaS çözümünüzü değerlendirir ve veritabanının "transparent data encryption" özelliğinin etkinleştirilip etkinleştirilmediğini doğrular.