Azure Stack Lisans ve Fiyatlandırma

Bu benim için gizemli soru dediğim konudur çünkü erkenden bilgiler edindiğimi söylebilirim. Fakat şu meşhur NDA durumuna uymak için, bu bilgiyi paylaşma hakkım ne yazık ki yok. Bahsedebileceğim şey, lisans verme modeli ne olursa olsun, bana kalırsa pahalı olacak ve SMB markete ulaşabileceğini düşünmüyorum. Hatırlatmakta fayda var. 3 adet farklı third-party var. Bunlar donanım sağlayıcısı, yazılım sağlayıcısı ve entegratörlerdi.

Sistem Entegratörleri Bütününün Hangi Parçasında Yer Alıyor ?

Bu kendime sorduğum sorulardan biriydi. Windows Azure Pack ve Sistem Center gibi standart ürünlerin üzerinde, sistem entegratörleri neredeyse müşterilerin datacenter yapısı içerisine bu ürünleri başarılı bir şekilde deploy etmek zorundaydılar. Fakat yalnızca Azure Stack Bütünleşmiş bir sistem olacağından dolayı zihinlerde bir soru yükseldi. Sistem entegratörlerine artık ihtiyaç gözükmüyor gibi duruyor. Çözüm deploy etmeleri için daha fazla ihtiyaç yok. Bir çeşit tak ve çalıştır…

Bu doğru, fakat çok kötü değil( Meraklılar için durum böyle değil, ne yazık ki )

Aslında, Azure üzerindeki workloadlarını deploy etmek ve dizayn etmek için müşteriler bizleri çağırırken, bugün entegratörler müşterilerinizle ne yapıyor ? Kesinlikle mutlu olacaksınız, ve bu da Azure Stack hakkında konuşurken optimistik olmamız için en büyük neden. Çünkü Azure Stack datacenterınız üzerindeki Azure, ( bir Azure kapalı siyah kutu ) müşteriler ilk olarak satın almak için hangi Azure Stack teklifin kabul etme konusunda karar verecek ve sonra ikinci olarak Azure Stack'i bugün Azure kullandıkları şekilde kullanmaları için size ihtiyaçları olacaktır. Bu kısımda tutarlılık ve deneyim sizin Azure hakkındaki uzmanlık görüşünüzü yerel sahada oldukça sizi farklı kılacaktır..

Özleyeceğimiz şey ise, biraz alıştırma yapmak için Azure Stack platformunun üzerinde ellerimizin olmamasıdır. Ama, teorik olarak, bu pek çok hedefe ulaşmak için büyük problem olmayacaktır. Topluluk için baş ağrısına yol açan neden ise, evde lab üzerinde 1 node PoC ortamı deploy etmemiz neredeyse imkansız oluşudur. Technical Preview sürümüne sahip olan Azure Stack' için önerilen minumum Ram 96 Gb ve bütün servisleri deploy etme ve LAB'dan keyif almaya başlamak için 128 Gb olmasını beklemek gerekiyor. Evde 128 Gb Ram gücünde bir sunucuya sahip olmak konusunda çok bir fikrim yok.

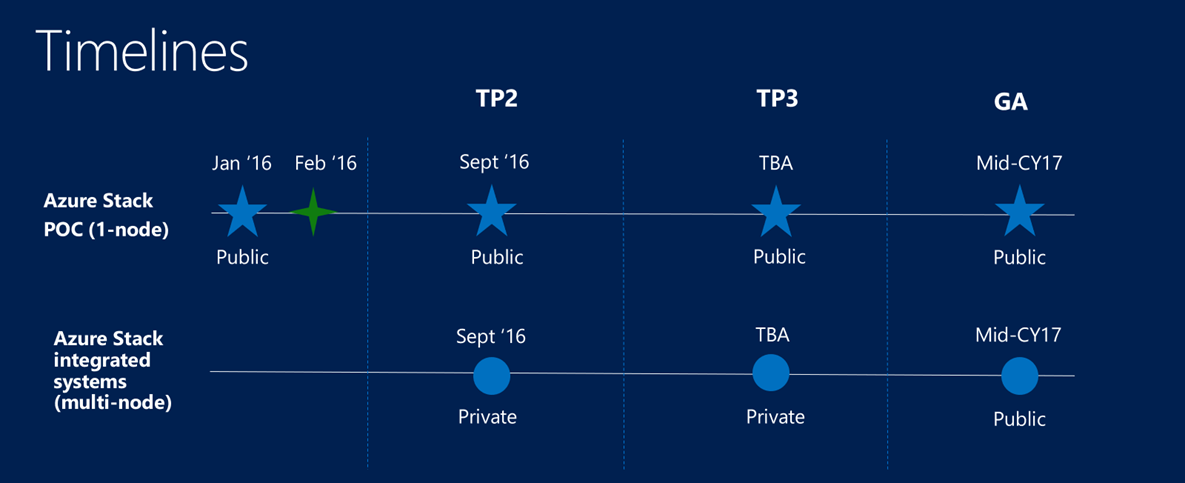

Azure Stack TimeLine tablosunu aşağıda bulabilirsiniz.

CSP Azure Stack'ten faydalanabilir mi ?

Henüz her şey net değil ve Microsoft Azure Stack ile Cloud Solution Provider etkileşiminden temiz bir görüntü yayınlamadı. Ama CSP programı aracılığıyla rahatça söylenebilir ki CSP Azure Stack'i spesifik Azure özelliklerini sunmak için kullanabilecek. Azure Stack'i kullanarak CSP formunu yavaşlatan en büyük faktörler :

- Locked-Hardware (donanım sağlayıcıları): Cloud Solution Provider donanım sağlayıcılarıyla donanım satın alırken indirim ve avantajlarını edinmek için mutlaka işbirliği yapmak durumunda kalacaklar. Bu faktöre göz atarken oldukça kötümserim. CSP başka bulut platform çözümüne ihtiyaç duyabilir veya kendi kendine inşa etmeye devam edebilir. Bu faktörle ilgili çok kötümserim.

- Lisans Verme ve Ücretlendirme: Locked-Hardware durumu söz konusu olduğundan CSP'nin üretebileceği kar marjını etkileyebilir.

Azure Stack ve Uygulanması Modeli Hakkında Ne Düşünüyorum ?

Microsoft oldukça büyük bir firma, usta zihinler her gün ürünlerini geliştiriyor, yeni teknolojiler ve yaklaşımlar yaratıyor, farklılaşıyor ve kendi iş modellerini marketi etkilemek için değiştiriyorlar. Ama, hiçbir insan kurşun geçirmez değil. Microsoft hatalar yapabilir ve düşüş yaşayabilir.( Windows Phone durumunda olduğu gibi, korkunç bir şekilde gelişmiyor.) Azure Stack ile birlikte dramatik bir şekilde iş modelini değiştiriyorlar.

Ben gerçekten merakla hangi müşteri segmentini hedeflendiğini görebilmek için lisans verme anonsunu bekliyorum. Ama bunu yanında müşterinin vereceği reaksiyon içinde beklemekteyim. Gerçekten nasıl davranacakları hakkında en ufak bir fikrim yok. Benim ilk tahminlerim modelin topluluğun ve benim tarafından pek hoş karşılanmayacağını söyleyebilirim. Bütünleşmiş Sistem Platformlarına ( Locked-Hardware durumuna ) karşı değilim ancak sanallaştırma ve bulut konusunda erken hedeflerle ilgili zihnimde soru işaretleri var. Donanımın tekrar kullanılması ve maliyeti düşürme bunların başında geliyor. Azure Stack bu hedeflere uymuyor, seçebildiğimiz donanımların üzerinde kısıtlamalar yapabilmenin yanı sıra içimde Azure Stack dönemiyle ilgili büyük bir heyecanla karışmış kötü hislerim var. Umarım bir şekilde cevaplarını bulur ve aktarırım.

Kendi fikirlerimden oluşmuş Azure Stack'in iyi ve kötü tarafları :

İyi Özellikleri

Veri Merkezinizde Azure Servisleri : Azure Stack ile ilgili heyecan veren en büyük şey, veri merkezinize Azure özelliklerini ( IaaS,PaaS..) getirebiliyorsunuz. Elinizde test edilmiş en güncel bulut teknolojiler olacak. Gerçekten kulağa çok hoş geliyor. Eğer kamu bulut platformlarından herhangi bir nedenden dolayı kaçınıyorsanız (Gizlilik,Kısıtlı Kurallar,Güven) ama aynı zamanda sağlanan özellikleri kullanmayı diliyorsanız, Azure Stack tam size göre.

Tak ve Oyna Modeli : Bütünleşmiş Sistem modeli kullanmaya hazır özel bulut platformu getirerek TCO'yu azaltacak.

Hybird Bulut Platformu : Platform arası tutarlılık garantilendiğinden Azure Stack müşteri kullanımı veya planlanması için gerçekten bir avantaj. Aynı yaklaşımları, dizayn karar faktörlerini, araçları, scriptleri ve özellikleri kullanabilirsiniz.Artık daha fazla on-premise platformu ve kendi bulutunuzu yönetmek için farklı iki modele ihtiyaç duymayacaksınız, böylelikle önemli bir ölçüde gerçek iş kaygılarına harcanacak IT eforlarını azaltacak.(Uygulamaları deploy etmek, göç, geliştirmek…)

Kötü Özellikleri

Bütünleşmiş Modelin Diğer Tarafı : Donanımı kitlemek asla iyi bir fikir değildi,müşteriyi donanım sağlayıcısını özgürce seçmekten mahrum ediyor ve böylelikle ücretleri daha iyi kontrol ediyordu. Bu model erken edinme durumundan dolayı marketi azaltacak ve böylelikle hızlı yayılabilecekken gidişatını kötü etkileyecek.